ANTIVIRUS:

DEFINICIÓN:

Un programa antivirus es un programa cuya finalidad es detectar, impedir la ejecución y eliminar software malicioso

(virus informáticos, gusanos, espías y troyanos).

En informática los antivirus son programas cuyo objetivo es detectar y/o eliminar virus informáticos. Nacieron durante la década de 1980

Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e Internet, ha hecho que los antivirus hayan evolucionado hacia programas más avanzados que no sólo buscan detectar virus

informáticos, sino bloquearlos, desinfectarlos y prevenir una infección de los mismos, y actualmente ya son capaces de reconocer otros tipos de

malware, como

spyware, rootkits, etc.

FUNCIONAMIENTO:

El funcionamiento de un antivirus consiste en comparar los archivos analizados del ordenador con su propia base de datos de archivos maliciosos, también llamados firmas. Para un buen funcionamiento la base de datos debe estar actualizada, ya que aparecen nuevos virus constantemente. Los antivirus modernos disponen de servicios de actualización automática por Internet.

Muchos programas antivirus también funcionan con sistemas heurísticos. La técnica heurística de un antivirus consiste en analizar el código interno del archivo y determinar si se trata de un virus aunque no se encuentre en su base de datos de firmas maliciosas. Esta forma de trabajo es muy importante para detectar los nuevos virus que todavía no se han incluido en las bases de datos. Los programas antivirus tienen distintos niveles de protección:

- El nivel de residente, consiste en ejecutar y analizar de forma continua los programas que se ejecutan en el ordenador, los correos entrantes y salientes, las páginas web, etc. El antivirus residente consume recursos de nuestro ordenador y puede realentizar su funcionamiento.

- El nivel de análisis completo consiste en el análisis de todo el ordenador, es decir, de todos los archivos del disco duro, del sector de arranque, de la memoria RAM, etc. Los análisis completos del sistema se van haciendo más rápidos cuanto más se repitan, ya que el antivirus marca los archivos en buen estado para evitarlos en posteriores análisis.

MÉTODOS DE CONTAGIO:

Existen dos grandes grupos de propagación: los virus cuya instalación el usuario en un momento dado ejecuta o acepta de forma inadvertida, o los gusanos, con los que el programa malicioso actúa replicándose a través de las redes.

En cualquiera de los dos casos, el sistema operativo infectado comienza a sufrir una serie de comportamientos anómalos o no previstos. Dichos comportamientos son los que dan la traza del problema y tienen que permitir la recuperación del mismo.

Dentro de las contaminaciones más frecuentes por interacción del usuario están las siguientes:

-Mensajes que ejecutan automáticamente programas (como el programa de correo que abre directamente un archivo adjunto).

-Ingeniería social, mensajes como: «Ejecute este programa y gane un premio».

-Entrada de información en discos de otros usuarios infectados.

-Instalación de software que pueda contener uno o varios programas maliciosos.

-Unidades extraíbles de almacenamiento (USB).

ANTIVIRUS:

Es conveniente disponer de una licencia activa de antivirus. Dicha licencia se empleará para la generación de discos de recuperación y emergencia. Sin embargo no se recomienda en una red el uso continuo de antivirus.

El motivo radica en la cantidad de recursos que dichos programas obtienen del sistema, reduciendo el valor de las inversiones en hardware realizadas.

Aunque si los recursos son suficientes, este extra de seguridad puede ser muy útil.

Sin embargo los filtros de correos con detectores de virus son imprescindibles, ya que de esta forma se asegurará una reducción importante de elecciones de usuarios no entrenados que pueden poner en riesgo la red.

Los virus más comunes son los troyanos y gusanos, los cuales ocultan tu información, creando Accesos Directos.

ANTIVIRUS GRATUITOS:

En los últimos años están apareciendo herramientas que permiten hacer un análisis de un ordenador de forma remota desde Internet; se trata de los antivirus

on-line. Estos son algunos de los

antivirus gratuitos que existen.

CORTAFUEGOS:

DEFINICIÓN:

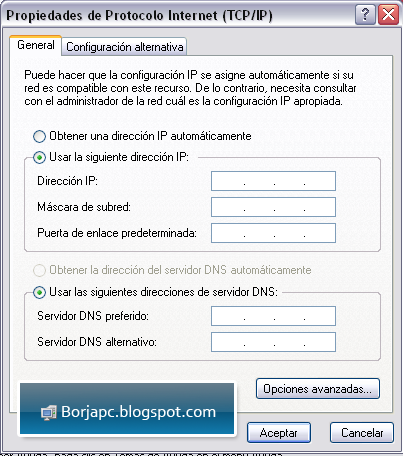

Un programa

cortafuegos o

firewall es un programa cuya finalidad es permitir o prohibir la comunicación entre las aplicaciones de nuestro equipo y la red, así como evitar ataques intrusos desde otros equipos hacia el nuestro mediante el protocolo TCP/IP.

Un cortafuegos (firewall en inglés) es una parte de un sistema o una red que está diseñada para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas.

Se trata de un dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar, descifrar, el tráfico entre los diferentes ámbitos sobre la base de un conjunto de normas y otros criterios.

Los cortafuegos pueden ser implementados en hardware o software, o una combinación de ambos. Los cortafuegos se utilizan con frecuencia para evitar que los usuarios de Internet no autorizados tengan acceso a redes privadas conectadas a Internet, especialmente intranets. Todos los mensajes que entren o salgan de la intranet pasan a través del cortafuegos, que examina cada mensaje y bloquea aquellos que no cumplen los criterios de seguridad especificados. También es frecuente conectar al cortafuegos a una tercera red, llamada "zona desmilitarizada" o DMZ, en la que se ubican los servidores de la organización que deben permanecer accesibles desde la red exterior.

Un cortafuegos correctamente configurado añade una protección necesaria a la red, pero que en ningún caso debe considerarse suficiente. La seguridad informática abarca más ámbitos y más niveles de trabajo y protección.

¿DE QUE SE ENCARGA?

Se encarga de controlar el tráfico entre nuestro equipo y la red local e Internet. Para que el funcionamiento de un cortafuegos sea eficaz, debe tener configuradas una serie de reglas para las aplicaciones que tienen permiso de comunicación con la red (explorador de Internet, cliente e correo, aplicación de actualización de antivirus, etc.) y prohibir la comunicación de aplicaciones que no queremos que interactúen con Internet.

Cuando el cortafuegos detecta que una aplicación intenta comunicarse con Internet y no tiene configuradas las reglas al respecto, emerge una ventana que nos pregunta lo que debe hacer con esa comunicación. Windows XP y Windows 7 tienen su propio cortafuegos, que es fácil de configurar.

VENTAJAS DE UN CORTAFUEGOS:Bloquea el acceso a personas y/o aplicaciones no autorizadas a redes privadas.

LIMITACIONES DE UN CORTAFUEGOS:

Las limitaciones se desprenden de la misma definición del cortafuegos: filtro de tráfico. Cualquier tipo de ataque informático que use tráfico aceptado por el cortafuegos (por usar puertos TCP abiertos expresamente, por ejemplo) o que sencillamente no use la red, seguirá constituyendo una amenaza. La siguiente lista muestra algunos de estos riesgos:

Un cortafuegos no puede proteger contra aquellos ataques cuyo tráfico no pase a través de él.

El cortafuegos no puede proteger de las amenazas a las que está sometido por ataques internos o usuarios negligentes. El cortafuegos no puede prohibir a espías corporativos copiar datos sensibles en medios físicos de almacenamiento (discos, memorias, etc.) y sustraerlas del edificio.

El cortafuegos no puede proteger contra los ataques de ingeniería social.

El cortafuegos no puede proteger contra los ataques posibles a la red interna por virus informáticos a través de archivos y software. La solución real está en que la organización debe ser consciente en instalar software antivirus en cada máquina para protegerse de los virus que llegan por cualquier medio de almacenamiento u otra fuente.

El cortafuegos no protege de los fallos de seguridad de los servicios y protocolos cuyo tráfico esté permitido. Hay que configurar correctamente y cuidar la seguridad de los servicios que se publiquen en Internet.

.png)